Доброго времени!

Сегодня я кратко рассмотрю о том, как настроить Cisco ASA для remote-vpn используя ASDM. Так же рассмотрю настройку клиентской машины для настройки VPN используя Cisco VPN Client.

Также прочитайте статью об установке и настройке сервера для управления доступом пользователей из доменной сети в интернет.

Наша Cisco ASA в простом случае использует два интерфейса: inside (интерфейс, смотрящий в сторону локальной сети) и outside (интерфейс смотрящий в сторону сети Internet).

Итак, как я уже отметил, использовать будем ASDM.

Настраивать будем IPSec VPN используя wizzard.

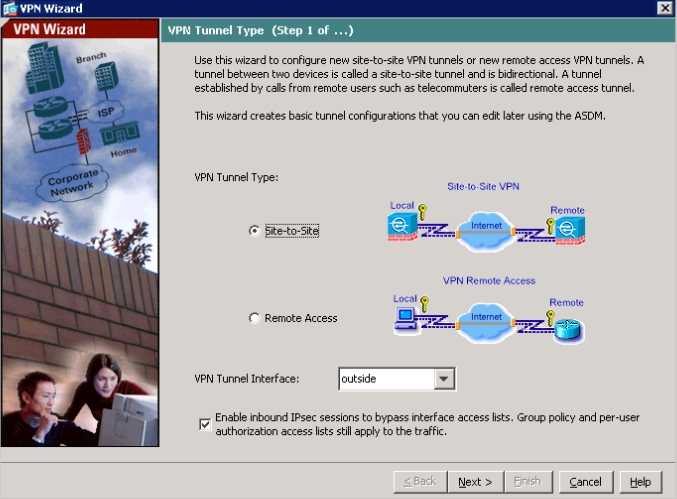

В меню Wizzards выбираем IPSec VPN wizzard…, тем самым запускается пошаговая инструкция по созданию настроек для VPN.

Выбираем необходимый нам тип VPN’а, в нашем случае это Remote-VPN (будем использовать соединение для мобильного сотрудника). VPN tunnel interface (здесь выбираем тот интерфейс к которому мы будем подкючаться. Т.к мы планируем подключаться из Internet, следовательно и интефейс выбираем — outside).

Ставим галочку: Enable inbound IPsec….

Идем далее (жмем Next).

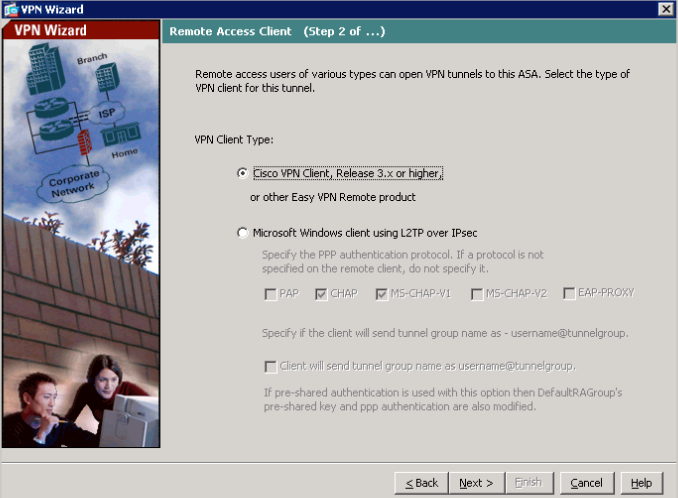

Далее нам предлагают выбрать тип VPN клиента. Т.к. мы планируем использовать Cisco VPN Client, то соответсвенно выбираем необходимое, и идем дальше.

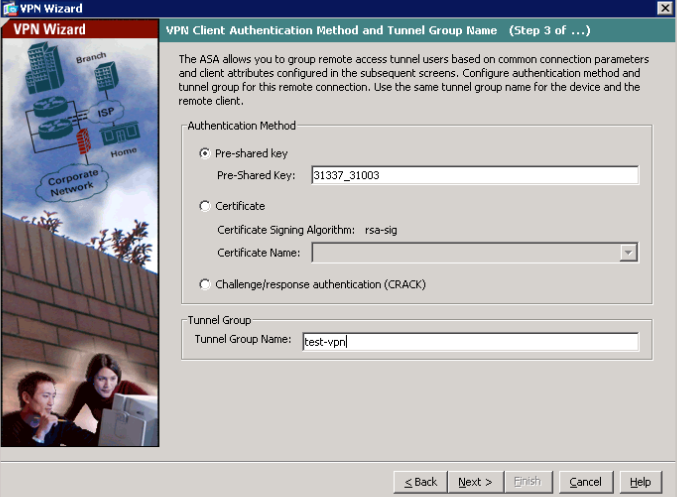

Далее нам необходимо выбрать метод аутентификации. Можно использовать pre-shared key, сертификаты, и challenge/response.

Мы будем использовать pre-shared key, поэтому вводим ключ, какой нам захочется. Для примера, 31337_31003. (он нам понадобится, когда будем настраивать клиентскую машину).

Так же здесь нам необходимо указать имя туннельной группы. Например test-vpn. (так же понадобится при настройки клиента). Переходим дальше.

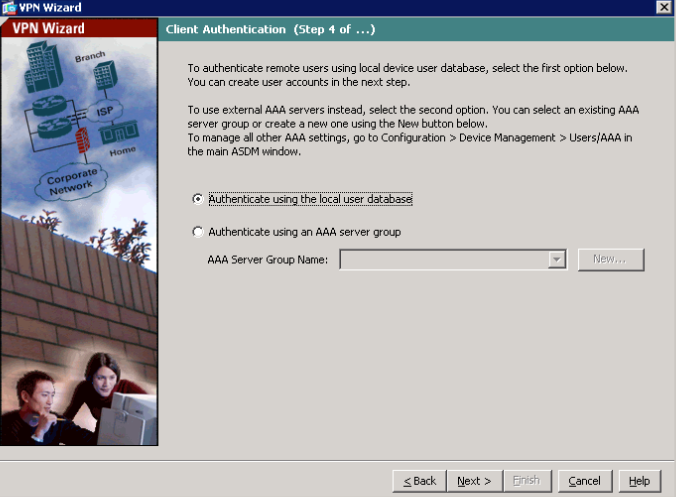

Теперь нам необходимо выбрать, где находятся наши пользователи, у нас два варианта:

- локально на cisco asa

- используя AAA

Будем использовать первый вариант. (Жмем Next).

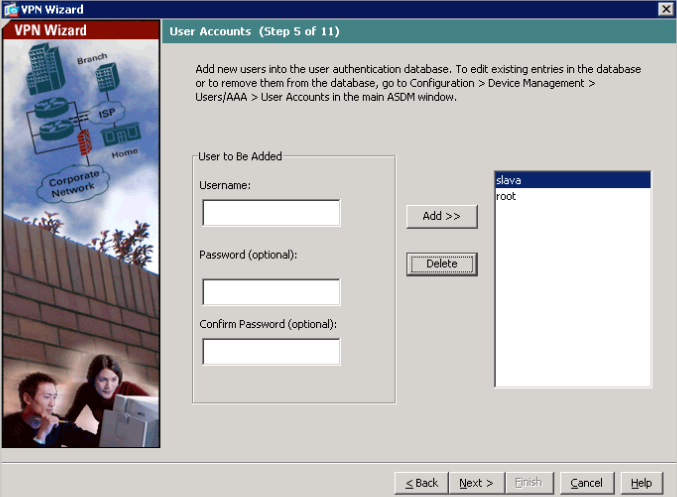

Теперь нам нужно добавить пользователя, который будет использоваться для vpn-подключения. Заполняем три поля, нажимаем Add. Жмем Next.

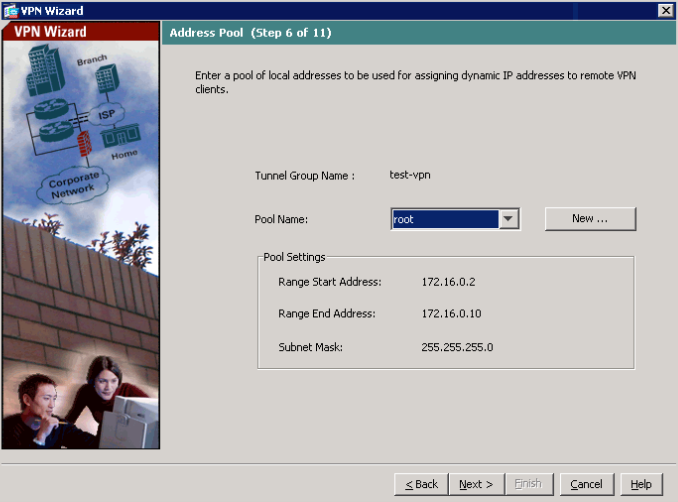

Теперь нам нужно создать пул адресов, из которого будет присваиваться адрес подключенному клиенту. Для этого жмем — New, заполняем поля, и Ok.

Переходим далее.

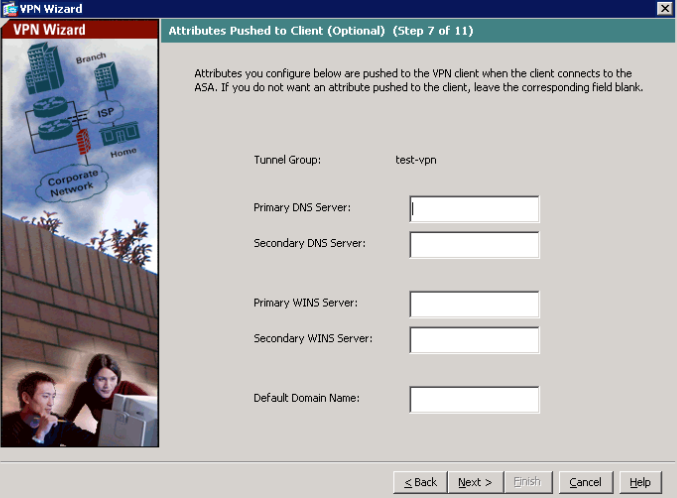

Теперь нам необходимо ввести дополнительные данные для клиента, такие как DNS сервера, Wins сервера, и доменное имя по умолчанию. Вводим Вам необходимые и переходим дальше.

Теперь нужно настроить IKE Policy (для построение IPSec туннеля).

Оставим все по умолчанию (кому необходимо — подстраиваем под себя), переходим далее.

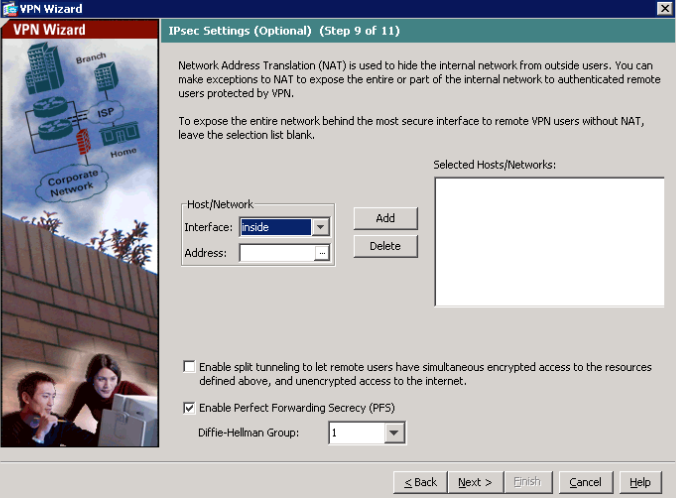

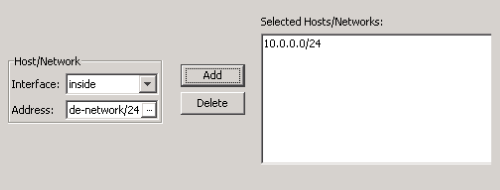

Здесь мы настраиваем какие сети должен видеть удаленный пользователь, прописываем адреса, добавляем. Должно получится что-то вроде этого:

Ставим галочку : Enable split tunneling … — т.к. делается это для того, чтобы пакеты, которые направлялись на выделенные нами сети (в предыдущем пункте) шли через IPSec туннель (т.е. шифровались), а остальные (нарпимер локальная сеть у клиента, доступ в интернет), ходило без шифрования.

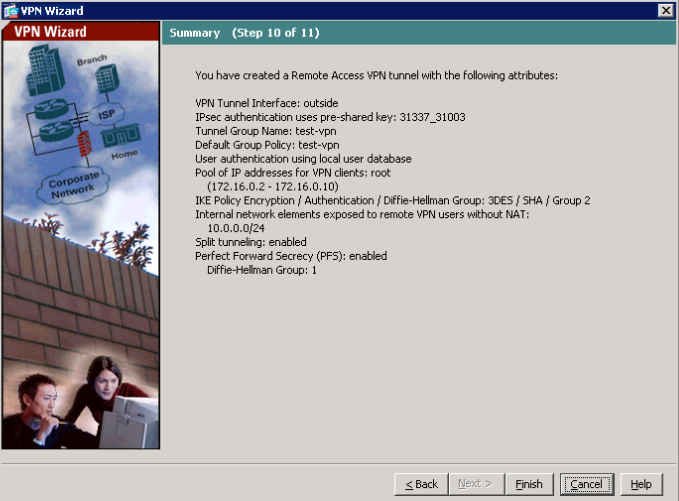

После жмем Next. Перед нами мы видим основные настройки которые мы сделали. Проверяем, если все правильно, жмем Finish.

Так же не забываем сохранить конфигурацию. В меню File — Save Running Configuration to Flash.

Теперь перейдем к настройке Cisco VPN Client. Будем использовать Mac OSX версию (в общем-то ничем не отличается от версий *nix, windows).

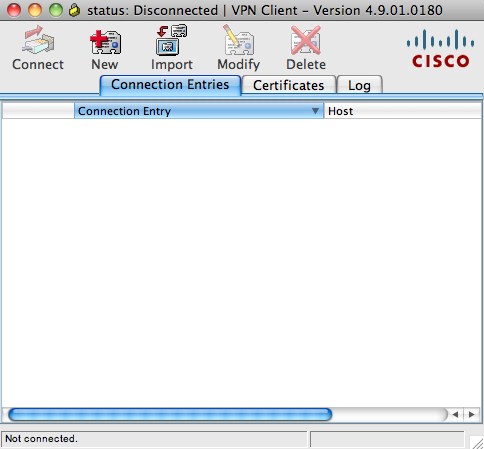

Будем считать, что у нас уже установлен Cisco VPN Client. Запускаем.

Жмем New.

Заполняем:

Connection Entry — имя нашего соединения (любое)

Description — описание нашего соединения (можно не заполнять)

Host: IP адрес outside интерфейса нашей Cisco ASA.

Настраиваем групповую аутентификацию (вспоминаем, имя группы, и пароль : test-vpn / 31337_31003 соответсвенно). Сохраняем.

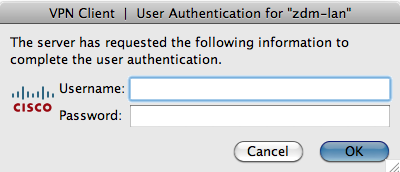

Теперь пробуем подключиться. Если все настроено верно, у вас должно появиться приглашение к вводу имени пользователя и пароля (помните мы создавали при настройке ASA ? ). После ввода данных, у вас должен появиться замочек, напротив строки с Вашим профилем.

Вы готовы к работе!