Доброго времени всем.

Сегодня я немного расскажу о том, как захватить некоторое количество необходимых нам пакетов, и затем проанализировать, просто через консоль, либо через, например wireshark.

Итак приступим.

Процедура состоит из двух пунктов.

- Описать нужный нам трафик, с помощью ACL.

- Создать так называемый capture list.

Но обо всем по порядку.

Для начала, давайте составим ACL для трафика, который нас интересует.

Допустим, нам нужно проанализировать трафик с определенного хоста, пусть это будет 10.0.0.20

Наш ACL будет выглядеть следующим образом:

access-list captured extended permit ip host 10.0.0.20 any

состоит всего лишь из одного правила. Разумеется сколько нам нужно, столько мы и будем указывать и анализировать.

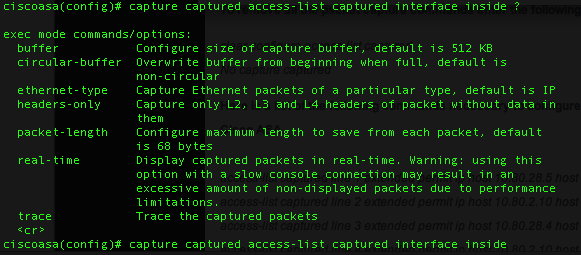

Далее мы создаем capture list (в который и включим наш ACL)

capture captured access-list captured interface inside

Здесь мы указали , что трафик который нам нужен описан в ACL по имени captured, указали так же интерфейс, тот который смотрит в локальную сеть в нашем случае. Так же можно добавить и другие интерфейсы, аналогично.

Мы можем указать дополнительные параметры, такие как ethernet-type (думаю не нужно расшифровывать что это нужно 🙂 ), какие заголовки мы хотим захватывать, l2,l3,l4, охарактеризовать трафик длиной пакета.

Вот собственно и все.

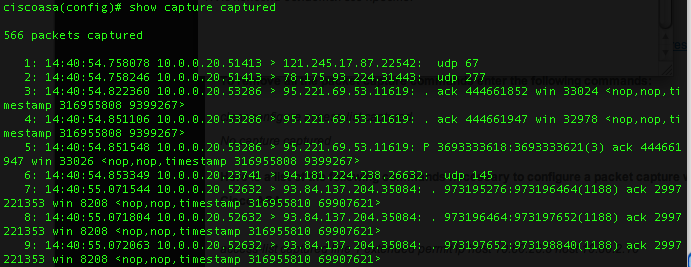

Теперь давайте посмотрим, как мы можем посмотреть то, что наше устройство захватило.

Можно это делать двумя способами:

1. Непосредственно из консоли

2. Скачать .pcap файл и проанализировать его через например wireshark.

1. Из консоли делается все просто:

2. не менее простой способ.

Для того, чтоб получить файл pcap для дальнейшего анализа необходимо перейти по ссылке: https://10.0.0.1/admin/capture/captured/pcap

где 10.0.0.1 — это наш адрес cisco ASA, captured это имя нашего capture, ну и собственно pcap говорит нам о том, что мы желаем скачать файл и проанализировать в wireshark или другом снифере.

На этом все..

Обсудить статью можно на нашем форуме: Перейти к обсуждению